Стоит признать, что служба Active Directory вызывает у хакеров ажиотаж. В этой статье описаны недавние обновления сканера Nessus, которые помогут заблокировать потенциальные траектории атаки злоумышленников на Active Directory

На протяжении 20 лет Active Directory (AD) является лидирующим решением корпоративного уровня для управления учетными данными. Это невероятно долгий срок службы для продукта, который не претерпел существенных изменений с момента своего выпуска.

Такое постоянство похвально и позволило пользователям AD, к которым относится 90% компаний из списка Global Fortune 1000, использовать долгосрочные и основательные стратегии аутентификации и авторизации.

С другой стороны, из-за этого постоянства у злоумышленников было много времени на развитие своих навыков и разработку таких же основательных атак, ориентированных на AD как с внешних, так и с внутренних позиций. Ситуация усложняется тем, что большинство организаций развернули службы AD очень давно и редко пересматривают их реализацию с учетом современных киберугроз.

Сегодня стоит признать, что служба Active Directory вызывает у хакеров всеобщий ажиотаж.

За всеми взломами, попавшими в заголовки, или атаками вируса-вымогателя, критичными для инфраструктуры, стоят ошибки в конфигурации AD. Хорошо, может не за всеми — но в любом случае большинство атак, изощренных или заурядных, происходит из-за неправильной настройки AD, из-за чего злоумышленники могут латерально перемещаться по сети и получать критически важные права администратора.

Если киберпреступность — это реальная угроза нашему обществу, то все организации должны быть немедленно проинформированы о (не)защищенности своих инсталляций AD. Только тогда специалисты ИБ смогут разработать защитную тактику в соответствии с реальным ландшафтом угроз в организации.

В связи с этим компания Tenable недавно приобрела стартап Alsid и выпустила решение Tenable.ad. В Tenable понимают, какую важную роль играет AD в управлении процессами единого входа и уровнем доступа при аутентификации пользователей. Tenable.ad обеспечивает комплексную защиту AD, позволяя находить и исправлять существующие уязвимости, а также выявлять атаки в реальном времени без необходимости устанавливать агенты или использовать привилегированные аккаунты. В сочетании с ведущим в отрасли решением по управлению уязвимостями на основе рисков от Tenable, система Tenable.ad блокирует траекторию атаки, не давая злоумышленникам шанса начать латеральное движение, даже если они смогли проникнуть в сеть.

Сегодня Tenable сделала еще один шаг на пути к усилению защиты AD — добавила 10 фундаментальных проверок безопасности AD прямо в сканер Nessus. Теперь пользователи решений Nessus Essentials, Nessus Professional, Tenable.sc, Tenable.io и Tenable.ep смогут обнаружить часто эксплуатируемые уязвимости, защитить учетные данные и предотвратить эскалацию привилегий. В целом эти проверки с помощью плагинов можно разделить на две группы:

- Защита паролей и учетных данных: помогает предотвратить атаки с перебором паролей для получения учетных данных и имперсонации пользователей или служб.

- Защита от эскалации привилегий и латерального движения: ограничивает возможности злоумышленника заполучить повышенные права и привилегии для перемещения между доменами.

Полный список плагинов AD и их описание приведены в таблицах ниже.

Защита паролей и учетных данных

| Название плагина | Описание |

| Kerberoasting | Учетные записи администратора домена (Domain admin) или предприятия (Enterprise admin) подвержены атаке Kerberoasting. Kerberoasting — это атака со взломом пароля, в результате которой злоумышленник может выдавать себя за легитимных пользователей. Обычно злоумышленники используют этот метод для захвата администраторских аккаунтов, что позволяет латерально двигаться по сети и контролировать домен. Данный плагин проверяет, что ни один из аккаунтов с привилегиями администратора не подвержен такой атаке. |

| Слабое шифрование Kerberos | Слишком слабое шифрование Kerberos на одном пользовательском аккаунте может привести к краже учетных данных. В Kerberos до сих пор применяются старые протоколы шифрования, которые уязвимы к атакам с перебором паролей. Злоумышленники целенаправленно ищут такие устаревшие протоколы, чтобы через них получить учетные данные пользователей. Данный плагин проверяет, что уязвимые протоколы шифрования не используются при аутентификации Kerberos. |

| Проверка предаутентификации Kerberos | Предварительная аутентификация Kerberos, отключенная на одном пользовательском аккаунте, может привести к краже учетных данных. Злоумышленники методично атакуют аккаунты с отключенной предварительной аутентификацией, используя атаку AS-REP Roasting для угадывания паролей. Данный плагин выявляет учетные записи, которые не используют предварительную аутентификацию и уязвимы к краже пароля. |

| Пароли без срока действия | Пароль от учетной записи может никогда не обновляться. Аккаунты в AD можно настроить так, чтобы на них не распространялись глобальные политики обновления паролей, тем самым нарушая элементарное правило кибергигиены и позволяя атакующим беспрепятственно угадывать пароли. Данный плагин выявляет аккаунты пользователей и администраторов с паролями с неограниченным сроком действия. |

| Неограниченное делегирование | Неограниченное делегирование Kerberos может привести к краже учетных данных. Когда пользователь производит аутентификацию на сервере, доверенном для делегирования, копия его учетных данных отправляется на этот сервер контроллером домена. Злоумышленники методично ведут поиски уязвимых серверов с доверенным делегированием, в результате взлома которых они могут получить все учетные данные, необходимые для контролирования домена. Данный плагин проверяет, что делегирование действует только на доверенных серверах, таких как контроллеры домена. |

| Нулевые сессии | В группу доступа Pre-Windows 2000 Compatible Access входят группы Everyone («Все») и Anonymous Logon («Анонимный вход»), что может привести к реализации атак через нулевую сессию. Группа Pre-Windows 2000 Compatible Access — это механизм обратной совместимости с разрешением на чтение большинства данных домена. По умолчанию эта группа позволяет пользователям, не прошедшим аутентификацию, в том числе злоумышленникам, проводить разведку и совершать атаки с перебором паролей. Данный плагин проверяет, чтобы группа Pre-Windows 2000 Compatible Access была настроена в соответствии с лучшими ИБ-практиками. |

Защита от эскалации привилегий и латерального движения

| Название плагина | Описание |

| Kerberos KRBTGT | Главный ключ Kerberos может долго не обновляться и использоваться как бэкдор. В каждом домене AD есть особый, всесильный аккаунт под названием KRBTGT. Он в буквальном смысле является ключом от всех дверей в домене, а значит представляет большую ценность для злоумышленников. Данный плагин проверяет, что этот главный ключ обновляется минимум каждые два года согласно лучшим ИБ-практикам. |

| Небезопасные доверительные отношения | Для доверительных отношений между доменами не установлены защитные механизмы, что может привести к латеральному движению по доменам AD. Работа AD основана на доверительных отношениях, которые предназначены для легитимного латерального движения. Однако злоумышленники часто пытаются использовать данный механизм в свою пользу и преуспевают в этом. Данный плагин проверяет осуществимость двух распространенных сценариев атаки, нацеленных на эксплуатацию легитимных доверительных отношений: инъекции в SID-истории (SID History Injection) и эксплойта сервера печати (Printer Bug). |

| Целостность идентификатора основной группы | Идентификатор основной группы (Primary Group ID) может использоваться в качестве бэкдора. Идентификатор основной группы в AD был создан для устаревших UNIX-приложений, которые не поддерживали более традиционные настройки членства в группе. Администраторы и СЗИ часто упускают из виду этот идентификатор, за счет которого злоумышленники могут повысить свои права, формально не являясь членами привилегированной группы. Данный плагин проверяет использование идентификатора основной группы в соответствии с лучшими ИБ-практиками. |

| Пустые пароли | Учетная запись пользователя может использовать пустой пароль для аутентификации в домене. Очевидно, что злоумышленники, которые хотят повысить свои привилегии, нацелены на аккаунты без паролей. Данный плагин проверяет, что в домене нет таких аккаунтов. |

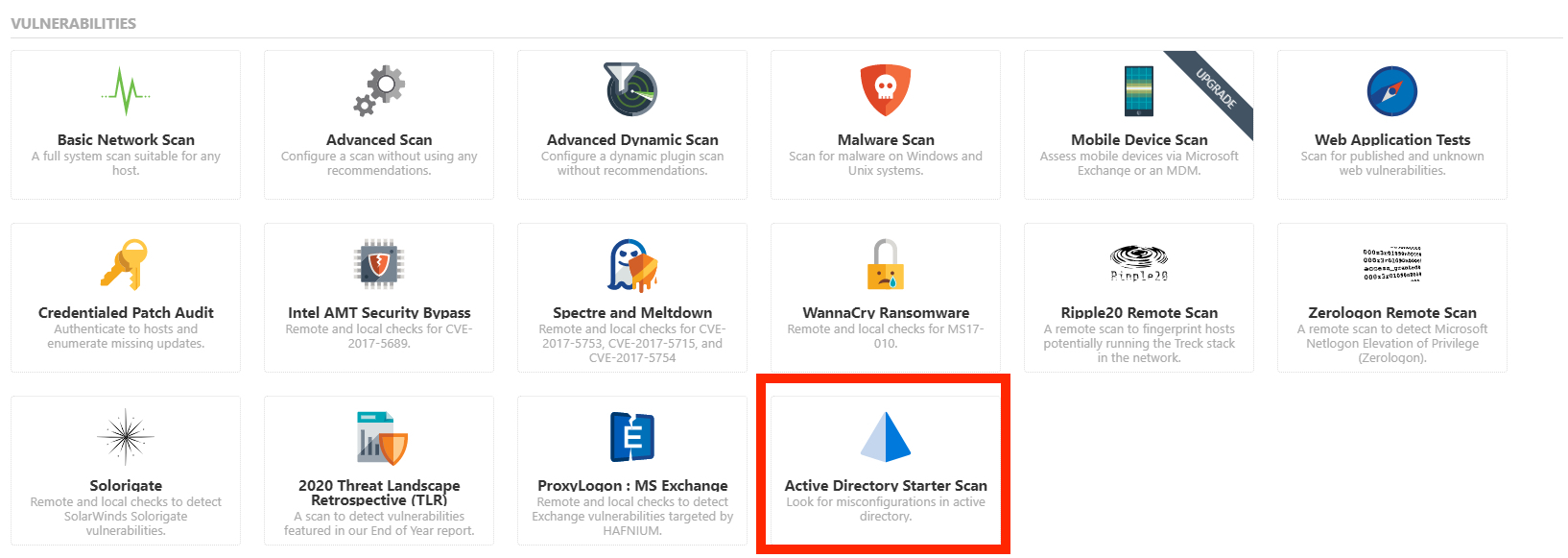

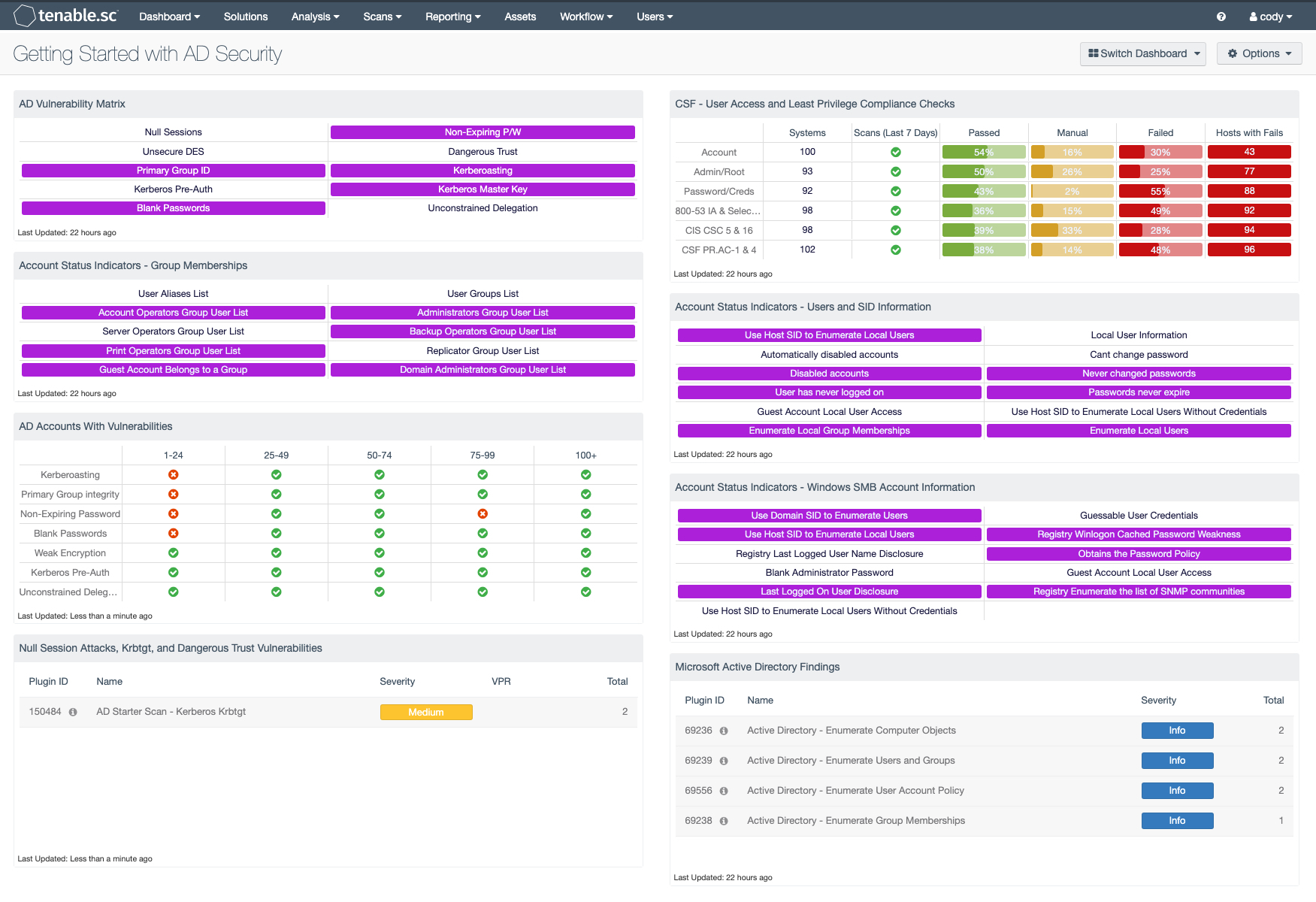

Кроме новых плагинов для защиты AD компания Tenable разработала новый шаблон сканирования (Active Directory Starter Scan) и готовый дашборд (Getting Started with Active Directory Security) — они должны помогать легко обнаруживать и анализировать базовые уязвимости Active Directory. Новые плагины AD и шаблон сканирования доступны в решениях Nessus Essentials, Nessus Professional, Tenable.sc, Tenable.io и Tenable.ep. Новый готовый дашборд по защите AD сейчас доступен в Tenable.sc, Tenable.io и Tenable.ep.

Вышеперечисленные новые возможности для защиты AD в сканере Nessus — первый шаг на пути к блокированию траекторий атак, после которого организациям можно будет приступить к освоению более комплексной программы по защите AD.

Также Tenable выпустила новую версию Tenable.ad 3.3, специализированного решения для защиты AD, с некоторыми улучшениями, которые помогут быстрее обнаруживать критические индикаторы атаки (IoA). Новые фильтры и способы визуализации данных помогают специалистам по хантингу быстрее изолировать вредоносное поведение — попытки атаковать останутся только попытками.

Заинтересованы в Tenable.ad для защиты Activer Directory?

Закажите демонстрацию, расчет цен или тест Tenable.ad, специализированного решения для защиты AD.